使用 CAA 提升您的安全治理

根據 Cloudflare 的 Merkle Town 數據,每小時會發出 257,036 張憑證。我們 Let's Encrypt 發出的憑證接近其中的 70%。身為一個為了公眾利益而以非營利方式運作的憑證授權機構,我們不斷思考如何改善訂閱者的體驗和安全性。一個簡單的創新方法就是使用 CAA(憑證授權授權),以及用於帳號和方法綁定的兩個 CAA 擴展。

什麼是 CAA?

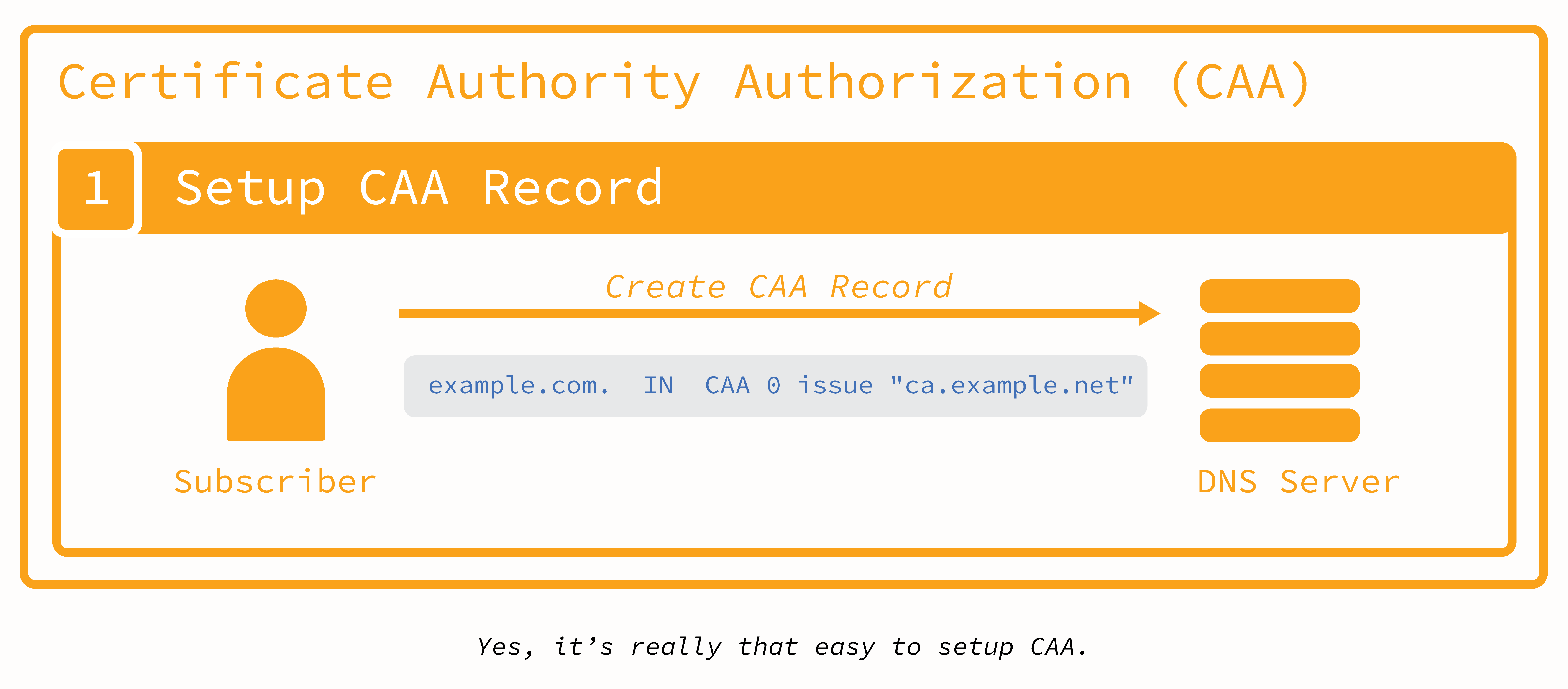

CAA 是一種 DNS 記錄類型,可讓網站擁有者指定哪些憑證授權機構可以發出包含其網域名稱的憑證。使用 CAA 是一種主動的方式,以確保您的網域和子網域在您的控制之下,您可以為您的 DNS 治理增加一層安全保護。(相反地,憑證透明度 (CT) 日誌是一種被動的方式來監控您的 DNS 治理 - 透過公開發布發給網域的憑證,訂閱者可以驗證其網域是否正在使用預期的 CA。)

我們認為 CAA 對於每位訂閱者都很重要,但如果您要大規模處理 TLS,則更為重要。如果一個團隊或多個團隊可以存取您的整合,情況尤其如此。

帳號和方法綁定是 CAA 的另一個層級,可以進一步提高您的安全性。方法綁定允許訂閱者限制可用於證明其網域控制權的網域控制驗證方法組合 — DNS-01、HTTP-01 或 TLS-ALPN-01。帳號綁定允許訂閱者將頒發限制在特定的 ACME 帳號。如需更多技術細節,請參閱我們的 社群貼文,或參考 RFC 8657。

CAA 採用

Famedly 是一家德國醫療保健公司,他們將 CAA 設定為更新其整體 ACME 設定的一部分。在了解更多他們為何現在選擇開啟 CAA 的原因時,答案很簡單:因為這很容易做到,而且是增強安全性的唾手可得之物。

Famedly 的基礎架構主管 Jan Christian Grünhage 表示:「使用 CAA 以及帳號和方法綁定的最大好處是封堵了 DV 漏洞。透過將 DNSSEC 與 DNS-01 質詢一起使用,我們可以在整個堆疊中都獲得加密簽章。」

Famedly 團隊在幾天內設定了 CAA。「較大的專案是將我們的頒發轉移到單一 ACME 帳號 ID,因此採用 CAA 作為該工作的一部分僅增加了一點點額外的工作量。」Jan 評論道,「增加的安全性絕對值得這些努力。」

開始使用 CAA

如果您大規模管理 TLS,請考慮採用 CAA 以及帳號和方法綁定。若要開始使用,請參閱我們的文件、RFC 8659 和 RFC 8657,並查看社群論壇,以取得更多關於已設定或正在使用 CAA 的訂閱者的資訊。

與 DNS 的任何事物一樣,有一些潛在的障礙需要避免。最重要的一點是,CAA 將始終遵循最接近頒發憑證的網域名稱的 CAA 記錄。如需更多相關資訊,請查看CAA 文件的此部分。您也需要確保您的 DNS 提供者支援設定 CAA 記錄。

感謝 Famedly

我們很感謝 Famedly 花時間與我們分享更多他們設定 CAA 的經驗。更重要的是,Famedly 今年在我們的十週年紀念活動中,為 ISRG 提供了財政支持。

作為網際網路安全研究組織 (ISRG) 的一個專案,Let's Encrypt 的 100% 資金來自我們使用者和支持者社群的捐款。我們依靠他們的支持來提供我們的公共利益服務。如果您的公司或組織想要贊助 Let's Encrypt,請透過電子郵件聯絡我們:sponsor@letsencrypt.org。如果您或您的組織可以用任何規模的捐款來支持我們,我們懇請您考慮捐款。